Майнинг-вирус — это вредоносное программное обеспечение, создаваемое для скрытой эксплуатации мощностей устройств без ведома их владельцев. С его помощью злоумышленники используют ресурсы зараженного устройства для выполнения сложных математических расчетов, необходимых для генерации криптовалют. Рекомендуем полезный материал “Майнинг”.

Цель такого ПО — не только тайно захватывать ресурсы, но и снижать производительность оборудования. Часто такие программы маскируются, работают в фоновом режиме, избегают детекции антивирусными решениями и могут приносить существенный доход тому, кто их контролирует.

Этот вредоносный метод добычи цифровых активов стал особенно популярным с ростом их цен. Высокая стоимость цифровых монет привлекла множество людей к созданию программ, способных захватывать мощности множества устройств и объединять их в единую систему.

Такие сети зараженных машин — ботнеты — работают как масштабные инфраструктуры для добычи цифровых активов, где каждый отдельный пользователь даже не догадывается, что его устройство используется в чужих целях. В основе этих программ — бесшумность и автономность. Они проникают через фишинговые письма, зараженные приложения, вредоносные сайты или даже расширения браузеров, а затем незаметно запускают вычисления.

Растущая популярность подобных программ связана с двумя ключевыми факторами. Во-первых, стоимость цифровых активов увеличила интерес к их добыче. Во-вторых, добыча через вирусы позволяет злоумышленникам избежать затрат на оборудование, электричество и сложные операции по поддержанию физической инфраструктуры. Для них это практически бесплатный и высокоприбыльный способ заработка, который обходит легальные рамки.

Разработчикам вредоносных программ не нужно приобретать мощные процессоры или видеокарты — достаточно запустить вирус, который массово захватывает мощности других пользователей.

Злоумышленники выбирают этот метод из-за его относительной простоты и высокого уровня анонимности. Запуск таких программ требует минимальных затрат. Один вирус может заразить десятки тысяч устройств, объединяя их ресурсы для выполнения вычислений, которые обычно требовали бы дорогостоящего оборудования. Такой способ легок в использовании и позволяет обходить законы, оставляя минимальные следы.

Большинство программ настроены на работу в фоновом режиме, что затрудняет их обнаружение, особенно если владелец устройства не следит за потреблением ресурсов и не замечает аномально высокой загрузки процессора или батареи.

Программы для скрытой добычи цифровых активов начали массово распространяться с ростом интереса к цифровым валютам. Это связано с тем, что за относительно небольшой объем вычислительных операций можно получить реальные деньги. В 2017–2018 годах, когда цифровые активы начали достигать рекордных цен, число таких вредоносных программ резко возросло.

К тому же в это время на рынок стали выходить всё более мощные процессоры и графические карты, которые идеально подходили для выполнения нужных операций. Таким образом, жертвы атаки неосознанно начинают оплачивать электричество, амортизацию оборудования и терпеть снижение производительности, чтобы кто-то заработал на их ресурсах.

Для пользователей основная проблема — это постепенное ухудшение производительности устройств и незаметные дополнительные расходы. Программы такого типа могут незаметно перегревать процессор, что приводит к быстрому износу оборудования. В некоторых случаях это может даже сократить срок службы ноутбуков, смартфонов или других девайсов, а пользователи остаются не осведомленными до тех пор, пока не сталкиваются с необратимыми поломками или значительно возросшими счетами за электричество. Учитывая широкое распространение фишинговых атак и вредоносного ПО в интернете, каждый может оказаться под угрозой, особенно если игнорирует базовые принципы безопасности.

Таким образом, вредоносные программы, направленные на скрытую эксплуатацию устройств, не только наносят ущерб конкретным пользователям, но и подрывают доверие к технологии цифровых валют в целом. В конечном счете, майнинг-вирус представляет серьезную угрозу и подчеркивает важность защиты данных и устройств в условиях роста цен на цифровые активы.

Как они работают?

Эти программы устроены так, что проникают в системы и незаметно начинают использовать их вычислительные мощности. Принцип их работы основан на скрытом захвате ресурсов, таких как процессор и видеокарта, для выполнения сложных математических операций.

Злоумышленники получают доступ к этим ресурсам и подключаются к устройству через интернет, не привлекая внимания владельца.

Попадая в систему, вирус начинает действовать в несколько этапов. Сначала он проникает на устройство через поддельные ссылки, приложения или файлы, которые пользователь скачивает из небезопасных источников.

Наиболее распространенные способы заражения — фишинговые письма, поддельные обновления программ и сайты с вредоносным контентом. Как только вирус оказывается внутри системы, он замаскировывается и избегает обнаружения антивирусным ПО. Зачастую это достигается с помощью обновляемого кода, который адаптируется к защите системы и остается активным в скрытом режиме.

Фишинговые письма — один из самых простых и эффективных способов заражения. Пользователю приходят письма, которые выглядят как легитимные уведомления от банков, магазинов или других компаний, с просьбой перейти по ссылке или загрузить файл.

После этого вирус устанавливается на устройство, не вызывая подозрений. Вредоносные сайты и поддельные приложения — еще один канал заражения. Они заманивают пользователей привлекательными предложениями или ложной информацией, скрывая вирус под видом полезной программы или обновления.

После проникновения вирус начинает использовать процессор и видеокарту для выполнения расчетов. Эти устройства были выбраны злоумышленниками из-за их высокой производительности и возможности обработки огромного количества данных. Вирусы запускают операции, которые нагружают вычислительные мощности на максимуме.

Например, процессор работает без перерыва, увеличивая нагрузку на ядра, что приводит к перегреву устройства. Оперативная память также используется для поддержки этих операций, что замедляет работу устройства и вызывает сбои в других приложениях.

Постоянное использование мощности видеокарты также создает дополнительное потребление электроэнергии, что значительно увеличивает счета за свет и сокращает срок службы устройства.

Скрытный режим работы позволяет вирусу не вызывать подозрений у пользователя. Он тщательно управляет своими действиями, чтобы не нагружать систему настолько, чтобы это сразу стало заметно. Например, такие программы иногда снижают свою активность, когда пользователь запускает ресурсоемкие приложения, такие как игры, или работает с графикой. Но при простое вирус автоматически активируется на полную мощность.

Эти программы могут также подключать устройство к ботнету — сети зараженных устройств, которые управляются удаленно. В этом случае устройство становится частью большой сети и работает синхронно с другими зараженными машинами, помогая в сложных вычислительных процессах. Такой метод позволяет злоумышленникам одновременно использовать мощности тысяч устройств, объединяя их в единую систему для выполнения вычислений.

Основные ресурсы, которые эксплуатируются, — это процессор, видеокарта и оперативная память. Они необходимы для быстрого выполнения задач, которые требуют многопоточного режима. Процессор используется для основных вычислений, но видеокарта играет ключевую роль в увеличении производительности. Это связано с тем, что видеокарты способны обрабатывать тысячи операций параллельно. Поэтому вирусы, нацеленные на эти устройства, быстро находят мощные графические процессоры и задействуют их без ведома владельца.

Для пользователя такое скрытое использование ресурсов означает перегрев и износ оборудования. Постоянные высокие нагрузки перегревают систему, что может привести к сбоям, перезагрузкам и даже поломке устройства. Со временем вирус приводит к заметным проблемам, таким как постоянные зависания и снижение скорости работы. Особенно это касается мобильных устройств, где вследствие такой программы как майнинг вирус чрезмерная нагрузка на процессор и память может привести к значительному сокращению срока службы батареи.

Технические характеристики вируса и его способность скрываться делают его серьезной угрозой для каждого пользователя.

Основные виды

Современные вирусы, использующие устройства для тайного заработка, проявляются в нескольких формах. Основные виды — это скрытые скрипты на веб-сайтах, вредоносные программы, ботнеты и мобильные вирусы. Каждая разновидность действует по-своему, но все они незаметно нагружают оборудование и увеличивают затраты владельцев на электроэнергию и ремонт.

Скрытые скрипты на веб-сайтах

Скрипты для добычи цифровых активов, встроенные в веб-страницы, работают прямо в браузере, замаскировавшись под обычные функции сайта. Их запуск обычно выполняется с помощью JavaScript-кода, который активируется сразу, как пользователь открывает зараженную страницу.

Злоумышленники часто прячут этот код на сайтах с высоким трафиком, таких как новостные порталы или развлекательные платформы, чтобы охватить как можно больше пользователей.

При посещении такой страницы скрипт запускает фоновые вычисления, потребляя ресурсы процессора. В большинстве случаев пользователь не догадывается о происходящем, ведь страницы выглядят привычно, а активность скрыта от его глаз.

Снижение производительности может быть заметным, особенно на менее мощных устройствах, но это редко вызывает подозрения у пользователей, так как многие просто списывают задержки на медленный интернет или слабую технику.

Злоумышленники предпочитают этот метод, потому что он не требует установки файлов и позволяет контролировать значительное количество устройств в любой момент.

Вредоносные файлы и программы

Этот тип вируса проникает через зараженные файлы или поддельные программы. Они могут выглядеть как вполне легитимные приложения, но на самом деле запускают скрытые процессы, которые загружают процессор и видеокарту.

Часто такие программы распространяются под видом игр, оптимизаторов системы или даже антивирусов. Как только пользователь устанавливает приложение, оно запускает процессы, которые остаются в фоновом режиме.

Такие вирусы умело скрываются от антивирусных программ и могут работать на устройстве длительное время, не вызывая подозрений. Чтобы избежать детекции, они адаптируются под защитные системы и скрываются под системными процессами.

Многие из них активируются только тогда, когда компьютер не используется, минимизируя риск быть обнаруженными. Для злоумышленников это дает возможность нагружать устройство в периоды бездействия, обеспечивая постоянный поток ресурсов. Эти скрытые программы наносят серьезный ущерб производительности, особенно если установлены на слабых или уже загруженных системах.

Ботнеты

Ботнеты — наиболее сложный и опасный вид вирусов для добычи цифровых активов. Этот метод объединяет целые сети зараженных устройств, создавая мощную инфраструктуру для высокопроизводительных расчетов. Зараженные устройства управляются удаленно через централизованный сервер, что позволяет злоумышленникам запускать вычисления одновременно на тысячах компьютеров и смартфонов.

Ботнеты могут включать устройства пользователей по всему миру, которые даже не подозревают, что их оборудование стало частью такой сети.

Этот способ опасен из-за массовости. Ущерб, наносимый каждым отдельным устройством, может быть незначительным, но, когда ботнет охватывает десятки или сотни тысяч машин, общая мощность становится колоссальной.

Такие сети сложны в обнаружении и устранять их трудно из-за разнообразия типов устройств и систем. Вирусы могут скрываться в устройстве годами, получая обновления и управляемые команды через интернет. Ботнеты наносят значительный урон не только из-за нагрузки на оборудование, но и потому, что превращают компьютеры и смартфоны в инструмент преступных схем.

Мобильные вирусы

Злоумышленники все чаще нацеливаются на мобильные устройства — смартфоны, планшеты и даже IoT-устройства. Эти устройства кажутся менее защищенными, и, несмотря на более слабую производительность по сравнению с компьютерами, их огромное количество делает их привлекательной целью для такого паразита как майнинг вирус.

Вредоносные программы могут проникнуть через поддельные приложения, скачиваемые из ненадежных источников, фальшивые обновления и даже через рекламные сети. Вирус запускает скрытые процессы, которые используют процессор и, в некоторых случаях, графические ядра устройства для выполнения задач.

На мобильных устройствах эти программы легко скрываются под системными процессами и могут оставаться незамеченными в течение долгого времени.

Вредоносное ПО не только быстро разряжает батарею, но и может перегревать смартфон, что со временем вызывает необратимые повреждения. Вредоносные программы также затрудняют работу других приложений и приводят к частым зависаниям. Нагрузка на процессор и оперативную память снижает производительность устройства, а расход батареи и энергии делает работу менее эффективной.

Основное отличие мобильных вирусов — их способность адаптироваться под разные версии операционных систем и обходить защитные меры. Из-за распространения вредоносных программ для смартфонов использование ненадежных приложений или файлов становится крайне рискованным. Злоумышленники используют эту особенность, чтобы строить целые сети из зараженных мобильных устройств, что дает им возможность добывать цифровые активы без затрат на оборудование.

Знание этих видов вирусов и методов их распространения — ключ к предотвращению заражения. Внимание к источникам загрузок, использование антивирусных решений и установка обновлений — обязательные меры для защиты от угроз, которые незаметно истощают ресурсы и приводят к износу оборудования.

Влияние вирусов на устройство

Вредоносные программы, использующие устройство для скрытой добычи, наносят многоплановый вред. Они не только перегружают процессор, но и постепенно выводят систему из строя, влияя на ее производительность, состояние оборудования и расходы на электроэнергию.

Особенно опасными они становятся в вопросах безопасности, так как могут создать уязвимость для хранения личных данных.

Снижение производительности

Главный признак, который заметен пользователю сразу после заражения, — падение скорости работы устройства. Процессор начинает функционировать на максимуме, что приводит к общей нагрузке на систему. В результате страдает производительность всех приложений: программы запускаются медленно, браузеры тормозят, а вкладки зависают.

Любые ресурсоемкие задачи, такие как редактирование видео или работа с графикой, выполняются в разы дольше. Особенно заметно это на старых устройствах и моделях с ограниченными вычислительными мощностями. Постоянная активность вируса на заднем плане незаметна для пользователя, но резко замедляет все рабочие процессы, делая компьютер, телефон или планшет менее отзывчивым.

Перегрев и повреждения оборудования

Когда вредоносная программа заставляет устройство работать на пределе, оно начинает сильно нагреваться. Процессор и видеокарта, задействованные на полную мощность, увеличивают температуру внутри системы, что приводит к частым перегревам. Этот процесс не всегда заметен сразу, но при постоянной нагрузке компоненты начинают постепенно изнашиваться. Проблема перегрева особенно остро стоит для ноутбуков и мобильных устройств, у которых вентиляция ограничена.

Повышенные температуры со временем могут повредить оборудование: процессоры, чипсеты и даже батареи начинают быстрее выходить из строя. В некоторых случаях перегрев может повредить цепи и вызвать сбои в работе системы. Сильный перегрев влияет на срок службы всего устройства и, в худшем случае, приводит к полной поломке.

Оборудование, предназначенное для периодических нагрузок, не выдерживает постоянного режима интенсивных расчетов. Даже вентиляторы, которые обеспечивают охлаждение, со временем истощаются, что еще больше ухудшает ситуацию. В результате ремонт устройства или замена компонентов становятся неизбежными.

Повышение расходов на электроэнергию

Вредоносные программы, которые незаметно захватывают вычислительные мощности, влияют и на потребление электроэнергии. Устройства, работающие на максимальных мощностях, тратят гораздо больше энергии, чем в обычных условиях.

Этот эффект проявляется в увеличении счетов за электричество, особенно если с помощью такой программы как майнинг вирус заражено несколько устройств, таких как домашние компьютеры, ноутбуки или смартфоны. Непрерывное использование ресурсов, особенно на десктопных системах и игровых ноутбуках с мощными видеокартами, приводит к значительному повышению энергозатрат.

На смартфонах и других мобильных устройствах скрытые процессы вируса быстро истощают батарею, вызывая необходимость частой подзарядки. В итоге не только снижается срок службы аккумулятора, но и возрастает зависимость от зарядного устройства, что создает дополнительные неудобства. Повышение расходов на электричество может быть не столь заметно сразу, но со временем разница становится ощутимой, особенно если заражение затянулось на несколько месяцев.

Угрозы личной безопасности и конфиденциальности

Заражение вредоносными программами, направленными на использование ресурсов устройства, часто сопровождается риском утечки личных данных. Такие программы могут не только запускать скрытые процессы, но и собирать информацию о пользователе. Особенно уязвимыми становятся учетные данные, пароли, банковские данные, а также переписка и личные файлы, хранящиеся на устройстве.

Некоторые программы могут считывать данные с клавиатуры (кейлоггеры), следить за активностью в браузере или даже получать доступ к камере и микрофону. Это особенно опасно для тех, кто использует устройства для работы или хранения конфиденциальной информации.

Даже если сам вирус не передает данные, он может открыть доступ к системе для других вредоносных программ, которые проникнут в устройство позже и начнут сбор информации. В результате пользователи сталкиваются с серьезной угрозой приватности и риском кражи личных данных, что может привести к финансовым и репутационным потерям.

Таким образом, последствия заражения вредоносными программами распространяются на все аспекты работы и безопасности устройства. От перегрева до угрозы конфиденциальности — вирусы, использующие скрытые процессы для добычи цифровых активов, представляют собой многоплановую угрозу, которая способна нарушить нормальное использование устройства и увеличить расходы на его обслуживание.

Методы распространения вирусов

Злоумышленники используют разнообразные методы для распространения вирусов, которые направлены на скрытую эксплуатацию вычислительных ресурсов. Эти методы включают социальную инженерию, зараженные веб-сайты, вредоносные приложения, взломанные расширения и скрытые скрипты в программном обеспечении. Каждый из них эффективен по-своему и служит для массового заражения устройств с целью получения доступа к их мощностям.

Социальная инженерия

Социальная инженерия — один из самых распространенных и коварных методов заражения. Фишинговые письма, поддельные уведомления, рекламные кампании — все эти тактики нацелены на то, чтобы побудить пользователя нажать на ссылку или загрузить вредоносный файл.

Злоумышленники создают фальшивые письма, которые выглядят как легитимные сообщения от банков, служб безопасности или известных компаний. Эти письма содержат ссылки, которые перенаправляют пользователя на зараженные сайты, или файлы, которые при установке загружают вирус в систему.

Поддельные уведомления также активно используются. Пользователь может увидеть сообщение о якобы заражении системы, необходимости обновить программу или даже выиграть приз. Один клик на такое уведомление запускает процесс загрузки вредоносного ПО, которое моментально внедряется в устройство. Рекламные кампании с поддельными предложениями также распространены, особенно на сторонних сайтах и в социальных сетях, где вирусы маскируются под привлекательные предложения.

Зараженные веб-сайты и приложения

Вирусы часто прячутся на популярных сайтах и в приложениях, которые ежедневно посещают миллионы пользователей. Этот метод позволяет злоумышленникам охватить максимально широкую аудиторию без прямого взаимодействия с пользователями.

Вирусы внедряются в код сайта или в его рекламу и активируются при загрузке страницы в браузере. Зараженные сайты запускают вредоносные скрипты автоматически, и пользователь может даже не подозревать, что его устройство уже подверглось атаке такого врага как майнинг вирус.

Многие приложения также могут содержать вредоносные коды, особенно если они загружены из неофициальных источников. Нередко вредоносные программы маскируются под полезные инструменты, такие как утилиты для повышения производительности, оптимизаторы или игры.

Эти программы, как только оказываются на устройстве, запускают скрытые процессы для выполнения определенных задач, включая использование ресурсов для вычислительных операций. Пользователи, устанавливающие такие приложения, обычно не замечают активности вируса, так как он работает на заднем фоне.

Взломанные расширения для браузеров

Расширения для браузеров — еще один популярный способ распространения вирусов. Злоумышленники внедряют вредоносные коды в популярные расширения или создают поддельные версии легитимных дополнений для таких браузеров, как Chrome и Firefox. Эти расширения получают доступ к системе через браузер, после чего запускают скрытые процессы, нагружающие процессор и использующие другие ресурсы устройства.

Расширения, особенно если они разработаны неофициальными источниками, могут запрашивать доступ к чувствительным данным, таким как история браузера, пароли и личные данные. Некоторые дополнения могут даже изменять настройки безопасности или добавлять скрытые команды, активирующие вредоносные функции. Из-за открытости некоторых платформ для разработки расширений злоумышленники могут без особых трудностей создать или взломать популярные дополнения, чтобы использовать их для скрытых вычислений.

Скрытые скрипты в бесплатных VPN и других программах

Бесплатные VPN-сервисы и программы, обещающие улучшить работу устройства, также используются злоумышленниками для распространения вирусов. Многие бесплатные приложения, рекламируемые как средства для повышения безопасности, сами по себе содержат скрытые скрипты, которые запускаются при их установке. Эти скрипты активируют процессы, которые используют вычислительные мощности устройства, скрываясь под системными процессами.

Пользователи таких VPN или оптимизаторов часто не подозревают, что, запустив бесплатный сервис, они дают доступ к своему устройству для несанкционированного использования.

Бесплатные VPN особенно популярны среди злоумышленников, так как они активно загружаются пользователями, желающими скрыть свои данные и обойти блокировки. Эти сервисы работают на устройстве постоянно, создавая отличный канал для запуска вредоносного кода и эксплуатации ресурсов в фоновом режиме.

Приложения могут продолжать работать даже при отключении, что делает их идеальной маскировкой для скрытых процессов, нагружающих систему и истощающих ее мощность.

Как избежать заражения

Предотвратить заражение можно, если соблюдать основные правила безопасности. Нужно избегать кликов по подозрительным ссылкам, проверять подлинность писем и уведомлений, загружать приложения только из официальных источников и быть осторожными с бесплатными программами, особенно VPN и утилитами для оптимизации.

Расширения для браузеров также стоит устанавливать только от проверенных разработчиков, а подозрительные дополнения — удалять.

Каждый из этих методов позволяет злоумышленникам массово заражать устройства и получать доступ к их ресурсам. Знание тактик, которые они используют, помогает защититься и избегать скачивания сомнительных программ, кликов на поддельные ссылки и установки подозрительных расширений.

Как распознать заражение?

Заражение устройства вредоносными программами, которые используют ресурсы для скрытых операций, часто можно заметить по определенным признакам. Выявление таких вирусов возможно даже без специальных знаний: достаточно знать симптомы, следить за производительностью устройства и использовать инструменты для мониторинга системы.

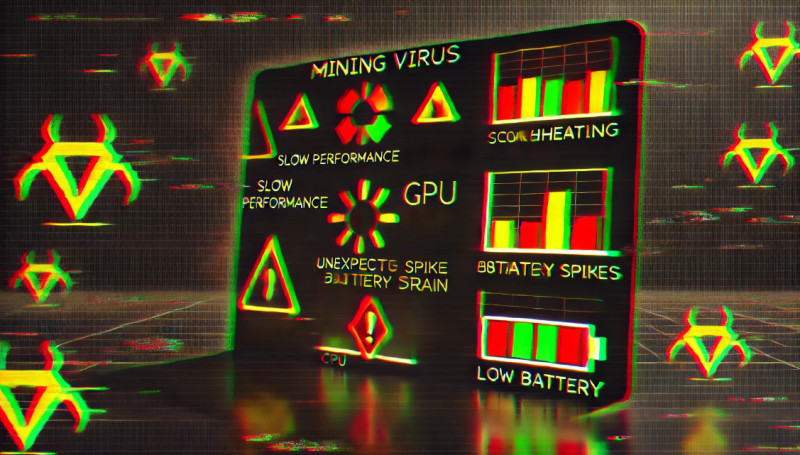

Симптомы, которые указывают на заражение

Первым тревожным сигналом заражения становится снижение производительности. Если устройство внезапно начинает работать медленнее, приложения открываются долго, а программы, которые раньше запускались без проблем, начинают «подвисать», это может указывать на скрытые процессы, использующие процессор. Даже при простых действиях — открытии файлов, запуске браузера или написании сообщений — устройство может демонстрировать низкую отзывчивость.

Это особенно заметно на компьютерах и смартфонах с не самыми мощными процессорами и ограниченным объемом оперативной памяти, где использование ресурсов на максимум из-за поражения таким паразитом как майнинг вирус сразу снижает скорость работы.

Перегрев устройства — еще один признак, что его ресурсы задействованы без ведома владельца. Если процессор или видеокарта работают с чрезмерной нагрузкой, устройство начинает быстро нагреваться. При продолжительном перегреве вентиляторы могут начать работать на максимальной скорости, что сопровождается отчетливым шумом.

Ноутбуки и смартфоны особенно подвержены этой проблеме, так как их системы охлаждения имеют ограниченные возможности, а постоянная работа на пределе может привести к тому, что они начнут заметно нагреваться даже при несложных задачах. Необычно горячий корпус устройства или частое срабатывание вентилятора — это тревожные признаки, указывающие на скрытую активность.

Инструменты и приложения для диагностики

Для выявления аномалий существуют специальные программы, которые анализируют производительность устройства и могут показать, если какой-то процесс использует слишком много ресурсов. Для ПК и ноутбуков существуют бесплатные и платные утилиты, такие как Process Explorer и HWMonitor, которые показывают загрузку процессора, использование оперативной памяти и температуру компонентов.

Эти программы позволяют увидеть, какие именно процессы нагружают систему, и часто могут дать представление о том, какие из них являются подозрительными. Если выявляется процесс, который постоянно задействует процессор на высокой нагрузке, это может указывать на вирусную активность.

Для смартфонов существуют приложения, которые позволяют отслеживать нагрузку на процессор и использование батареи. Приложения CPU-Z и GSam Battery Monitor показывают, сколько энергии расходует каждое приложение, и могут помочь заметить, если какое-то из них потребляет значительно больше энергии, чем должно. Если устройство быстро разряжается даже при минимальной активности, это тоже сигнал о возможном заражении.

Использование мониторинга системы

На ПК и ноутбуках можно воспользоваться встроенными инструментами для мониторинга активности системы. В операционной системе Windows это «Диспетчер задач», который можно открыть, нажав сочетание клавиш Ctrl + Shift + Esc или щелкнув правой кнопкой мыши на панели задач и выбрав «Диспетчер задач». В этом окне видны все активные процессы и их влияние на загрузку процессора, оперативной памяти и диска.

Вкладка «Производительность» отображает, насколько сильно загружены ключевые ресурсы. Если какой-то процесс постоянно задействует процессор или память на 90–100%, это повод для проверки. Внимание стоит уделить и вкладке «Автозагрузка» — вирусы часто прописывают себя в автозагрузку, чтобы запускаться автоматически при включении устройства.

На устройствах Apple с macOS аналогичную функцию выполняет «Мониторинг активности», доступный через поиск Spotlight или в папке «Утилиты». Этот инструмент также показывает все активные процессы и их загрузку. Если какой-то процесс, который пользователь не запускал, стабильно нагружает систему, это может быть сигналом заражения.

Для пользователей Linux существуют утилиты, такие как top и htop, которые позволяют следить за активностью системы. Они отображают в режиме реального времени загрузку процессора, оперативной памяти и активные процессы, помогая выявить аномальные активности.

Дополнительные меры диагностики

Если обнаружены признаки заражения, стоит использовать антивирусное ПО для сканирования системы. Программы Malwarebytes, Kaspersky и Avast могут обнаружить и удалить вредоносные программы, которые использовали ресурсы устройства для скрытых операций.

Полное сканирование системы выявит потенциальные угрозы, и многие антивирусные программы также предлагают мониторинг в реальном времени, что может помочь предотвратить новые заражения.

Использование специальных приложений для анализа ресурсов и встроенных инструментов операционной системы позволяет эффективно выявить угрозы на ранних этапах. Внимание к поведению устройства, таким как неожиданные замедления, перегрев и шум вентиляторов, помогает распознать скрытые процессы. Обнаружение таких признаков и быстрая диагностика позволяют защитить устройство от дальнейших повреждений и предотвратить кражу ресурсов вследствие заражения таким вредоносным кодом как майнинг вирус.

Как защитить свое устройство?

Эффективная защита от скрытых программ, использующих ресурсы устройства, включает несколько важных мер. Обновление программного обеспечения, установка антивирусных решений, осторожное поведение в интернете, использование блокировщиков в браузерах и настройка VPN и брандмауэра играют ключевую роль в предотвращении заражения.

Обновление ПО и установка антивируса

Актуальное программное обеспечение — первая линия защиты от вредоносных программ. Производители регулярно выпускают обновления, устраняя уязвимости, которые могут использовать злоумышленники. Особенно важно обновлять операционную систему и основные приложения, так как это позволяет закрывать «дыры» в безопасности, которыми часто пользуются вирусы. Откладывание обновлений создает лазейки, через которые вредоносные программы проникают на устройство.

Антивирусные программы выявляют и блокируют угрозы на раннем этапе. Современные антивирусы, такие как Bitdefender, Kaspersky и Avast, оснащены инструментами для обнаружения подозрительных процессов и защитой в реальном времени.

Они сканируют файлы, программы и ссылки, предупреждая о потенциальных угрозах. Антивирусное ПО также помогает выявить вредоносные скрипты, которые могут быть замаскированы под обычные файлы. Регулярное сканирование устройства снижает риск заражения, а автоматическое обновление антивирусной базы данных гарантирует защиту от новых угроз.

Безопасное поведение в интернете

Осторожное поведение в сети — основа защиты. Злоумышленники активно используют социальную инженерию, чтобы обманом заставить пользователей загрузить вредоносные программы. Фишинговые письма — самый популярный метод.

Они приходят с поддельных адресов, маскируясь под официальные уведомления от банков, популярных сервисов или компаний. Такие письма содержат ссылки или файлы, которые активируют вирусы при открытии.

Избегание подозрительных сайтов, незнакомых ссылок и неофициальных источников для скачивания — важное правило. Всплывающая реклама на сторонних сайтах и страницы с подозрительными предложениями могут содержать вредоносные коды.

Лучше избегать кликов на рекламу и посещения неизвестных сайтов. Безопасный интернет-серфинг также предполагает игнорирование сообщений о «выигрышах» и всплывающих уведомлений о необходимости срочного обновления ПО.

Блокировка вредоносных скриптов в браузере

Браузеры — частая мишень для вредоносных скриптов, особенно когда пользователь открывает сайты с высокой посещаемостью. Блокировка вредоносных скриптов — один из эффективных методов защиты, который предотвращает активацию вирусов, скрывающихся на веб-страницах.

Расширения, такие как NoScript, MinerBlock и uBlock Origin, позволяют блокировать скрипты, использующие процессорные мощности для скрытых вычислений. Они предотвращают загрузку вредоносного кода, автоматически блокируя подозрительные действия, и позволяют выбирать, какие скрипты могут запускаться.

Некоторые браузеры, такие как Opera, встроили защиту от нежелательных скриптов, что также повышает безопасность. Настройка расширений и фильтров для блокировки известных вредоносных сайтов помогает обезопасить устройство. Включив такие блокировщики, можно значительно снизить риск заражения при посещении неизвестных сайтов и защитить систему от неожиданных загрузок.

Использование VPN и обновленных брандмауэров

VPN (виртуальная частная сеть) скрывает IP-адрес устройства, защищая его от слежки и возможных атак. VPN также шифрует данные, передаваемые через интернет, предотвращая перехват информации злоумышленниками. Многие вредоносные программы передают данные через интернет, и VPN, блокируя такие попытки, защищает пользователя.

Популярные VPN-сервисы, такие как NordVPN, ExpressVPN и CyberGhost, обеспечивают высокий уровень конфиденциальности и предотвращают подключение к подозрительным сайтам, которые могут служить источником вредоносных программ.

Брандмауэр — встроенная защита операционной системы, которая контролирует входящий и исходящий трафик. Обновленные настройки брандмауэра помогают блокировать подозрительные подключения, предотвращая несанкционированный доступ к устройству.

В Windows и macOS встроенные брандмауэры можно настроить для блокировки определенных приложений или сайтов, которые могут представлять угрозу. Совместное использование брандмауэра и VPN усиливает защиту, особенно при работе в публичных сетях, где майнинг вирус и вредоносные программы часто скрываются под легитимными сайтами или приложениями.

Дополнительные советы по безопасности

Для дополнительной защиты можно настроить двухфакторную аутентификацию и использовать надежные пароли. Это предотвратит несанкционированный доступ даже в случае утечки данных. Внимание к основным правилам безопасности — регулярное обновление ПО, осторожное поведение в интернете, использование антивирусного ПО и блокировщиков — помогают свести риск заражения к минимуму.

Что делать, если устройство уже заражено?

При подозрении, что устройство заражено программами, которые тайно используют его ресурсы, важно действовать быстро и последовательно. Вредоносное ПО нагружает процессор и другие компоненты, замедляет работу и увеличивает счета за электричество, поэтому его следует удалить как можно быстрее. Вот пошаговое руководство для очищения системы и профилактики повторного заражения.

Пошаговая инструкция по удалению

- Диагностика. Внимательно проверьте производительность устройства. Если система перегревается, шумит или работает медленно даже без активных задач, вероятно, работает скрытая программа. На Windows откройте «Диспетчер задач» (Ctrl + Shift + Esc), чтобы проверить процессы, которые занимают много ресурсов. Обратите внимание на незнакомые программы. На macOS откройте «Мониторинг активности» (через Spotlight или папку «Утилиты»), чтобы увидеть список процессов. На Android можно использовать настройки, перейдя в «Батарея» или «Память» для анализа использования ресурсов.

- Отключение подозрительных процессов. Найдите подозрительные процессы, которые используют значительные ресурсы, и завершите их вручную. Например, на Windows щелкните правой кнопкой мыши на процессе и выберите «Завершить задачу». В macOS аналогичная команда доступна через «Мониторинг активности». В Android можно принудительно остановить приложение через настройки, если оно активно в фоновом режиме.

- Удаление вредоносных программ. На Windows перейдите в «Программы и компоненты» и удалите все подозрительные программы, которые не устанавливали самостоятельно. На macOS откройте папку «Программы» и перетащите ненужные или незнакомые приложения в корзину. На Android, если приложение не установлено через Google Play, удалите его в «Настройках» через «Приложения». Обратите внимание на приложения, которые просят необычно высокие разрешения или включены в автозагрузку.

Использование специальных программ для очистки

Антивирусные и антимайнинг-программы — ключевые инструменты для выявления и удаления вирусов. В Windows рекомендуются Malwarebytes, Avast и Kaspersky, которые сканируют систему, выявляют вредоносные процессы и удаляют их. На macOS CleanMyMac и Malwarebytes эффективны для поиска скрытых угроз.

На Android полезны антивирусные приложения, такие как Avira и Bitdefender, которые проверяют системы на наличие скрытых процессов и фоновую активность.

Запустите полное сканирование системы, чтобы удалить скрытые вредоносные файлы и процессы. В большинстве антивирусных программ есть режим реального времени, который помогает отслеживать подозрительную активность и блокировать угрозы сразу после их появления. Некоторые программы также предлагают дополнительные настройки для блокировки майнинговых скриптов и защиты от вредоносного кода, загружаемого через браузеры и файлы.

Профилактика после заражения

Чтобы избежать повторного заражения, важно скорректировать привычки при использовании интернета и устройств.

- Обновление операционной системы и приложений. Регулярные обновления закрывают уязвимости, которые могут использовать вирусы. Настройте автоматическое обновление ОС и ключевых приложений. На Windows и macOS это делается через «Параметры обновления», на Android — в «Настройках» через «Система» или «Обновление ПО».

- Установка блокировщиков для браузера. Для предотвращения загрузки скрытых скриптов через сайты используйте блокировщики. Расширения, такие как uBlock Origin и NoScript, блокируют опасные скрипты и рекламу, через которую вирусы часто попадают на устройство. На Android и iOS безопасно использовать браузеры с встроенной защитой, такие как Brave или Opera.

- Внимательность к файлам и письмам. Избегайте загрузки программ и приложений из ненадежных источников. Там может скрываться майнинг вирус. На Android используйте только Google Play для скачивания, на iOS — App Store. Избегайте переходов по ссылкам из подозрительных писем и рекламы. Если письмо от незнакомого отправителя содержит ссылки или вложения, игнорируйте их и помечайте письмо как спам.

- Антивирусное ПО с постоянной защитой. Антивирус с функцией мониторинга в реальном времени защитит от угроз в момент их появления. Настройте регулярное автоматическое сканирование, чтобы вовремя удалять потенциально вредоносные файлы. Большинство современных антивирусов предлагают защиту в реальном времени, которая моментально реагирует на любые попытки скрытого использования ресурсов.

- Использование VPN и брандмауэра. VPN защищает передаваемые данные и скрывает IP-адрес, усложняя перехват подключения злоумышленниками. Брандмауэр контролирует входящие и исходящие соединения, предотвращая несанкционированный доступ к системе. В Windows и macOS встроенные брандмауэры можно включить в настройках безопасности.

Эти шаги помогут вернуть устройству нормальную производительность и защитить его от будущих атак.

Знаковые кейсы и истории с заражениями

Кейсы с вредоносными программами для скрытой добычи цифровых активов не раз становились громкими историями, затрагивая крупнейшие компании и даже государственные учреждения. Злоумышленники массово заражали устройства для получения доступа к их ресурсам, что приводило к серьезным последствиям.

Эти случаи подчеркивают масштаб угрозы и демонстрируют, как крупные игроки на рынке технологий предпринимают меры для защиты пользователей и поддержания безопасности в цифровом пространстве.

Самые громкие случаи заражения

Один из самых известных инцидентов произошел в 2017 году, когда вредоносная программа Coinhive, предназначенная для скрытой добычи цифровых активов, была внедрена на множество популярных сайтов, включая правительственные ресурсы. Программа использовала JavaScript для активации скрытых скриптов прямо в браузере.

Посетители сайтов автоматически предоставляли свои ресурсы для вычислений, даже не подозревая об этом. Coinhive активно использовался до тех пор, пока компании по кибербезопасности не начали отслеживать и блокировать его. Этот случай подчеркнул уязвимость веб-пространства и необходимость строгого контроля за содержимым на веб-страницах.

Другим громким случаем стало заражение вредоносной программой Smominru, которая в 2018 году поразила более 500 000 серверов по всему миру, включая системы в корпорациях и правительственных структурах. Вирус распространялся через известные уязвимости в операционной системе Windows и быстро превратился в одну из крупнейших скрытых сетей для вычислений.

Масштаб атаки оказался настолько значительным, что затраты на восстановление и потерянные мощности исчислялись миллионами долларов.

В 2020 году подобная атака была зафиксирована на серверах компании Tesla, когда злоумышленники получили доступ к вычислительным ресурсам, используя уязвимости в облачных сервисах.

Программа, установленная на серверах компании, действовала скрытно, однако IT-специалисты Tesla быстро заметили перегрузку системы и отключили ее. Случай с Tesla привлек внимание к проблемам безопасности в облачных решениях и показал, как важно регулярно обновлять ПО и обеспечивать защиту серверов.

Как крупные компании борются с вредоносными программами

Чтобы минимизировать угрозы, такие компании, как Microsoft, Google и Apple, активно разрабатывают и внедряют методы защиты. Microsoft, к примеру, обновила свои антивирусные инструменты, добавив алгоритмы для выявления скрытых скриптов и анализа фоновых процессов.

Система безопасности Windows Defender теперь может распознавать подозрительные активности в системе и предотвращать запуск нежелательных процессов.

Google, владеющая Chrome, одним из самых популярных браузеров, ввела в него защиту от скрытых скриптов, активируемых при посещении сайтов. В Chrome встроены инструменты, блокирующие вредоносные скрипты, которые активируются без согласия пользователя.

Google также ужесточила правила для расширений в Chrome Web Store, убрав или ограничив доступ к тем, которые запрашивают излишние разрешения или содержат подозрительный код. Под такими любознательными пользователями может скрываться майнинг вирус.

Apple, известная своим высоким уровнем защиты, обновила механизмы безопасности macOS, внедрив функции для борьбы с вирусами, использующими вычислительные мощности. Встроенный брандмауэр и системы обнаружения вредоносного ПО сканируют каждое установленное приложение и блокируют доступ к системным ресурсам для подозрительных программ.

Кроме того, Apple реализовала защиту на уровне процессора для минимизации риска незаметного использования ресурсов.

Влияние на рынок цифровых активов и репутацию

Массовое использование вредоносных программ для скрытой добычи ресурсов оказывает влияние на репутацию цифровых активов и восприятие отрасли в целом. Неэтичные и нелегальные методы добычи создают общественное недоверие и подрывают имидж цифровой экономики.

Потребители ассоциируют цифровые активы с криминальными схемами, что отражается на их готовности инвестировать в такие инструменты. Рынок испытывает колебания, когда возникают крупные инциденты, и это порой негативно влияет на спрос и стоимость.

Однако случаи выявления и блокировки вредоносных программ показывают, что компании и разработчики продолжают усиливать защиту. Такие меры способствуют повышению прозрачности и доверия к цифровым активам. Крупные корпорации, такие как Microsoft и Google, своими действиями по борьбе с вирусами формируют положительный пример для других участников рынка, помогая снизить количество преступных схем и создавая условия для безопасного использования технологий.

В конечном счете, борьба с вредоносными программами и усиление защиты информационных систем — это вклад в создание более надежного и безопасного цифрового мира.

Вывод

Современные технологии и активное развитие методов киберзащиты помогают значительно снизить риск заражения вредоносными программами, которые тайно используют ресурсы устройства. Противодействие таким угрозам — это не только технический, но и стратегический вызов, который требует участия компаний, пользователей и разработчиков.

Перспективы борьбы с вредоносными программами для скрытой добычи

Новые технологии выявления угроз значительно усложняют жизнь злоумышленникам. Искусственный интеллект и машинное обучение стали ключевыми инструментами кибербезопасности, позволяя обнаруживать вредоносные процессы и отклонения от нормы в реальном времени.

Алгоритмы с ИИ быстро адаптируются к новым видам угроз и анализируют поведение приложений, что помогает находить и блокировать подозрительные процессы до того, как они нанесут вред.

Другие перспективные направления включают развитие блокчейн-технологий для мониторинга сетевых взаимодействий. Блокчейн позволяет отслеживать транзакции и действия на уровне сети, что затрудняет скрытую эксплуатацию устройств.

Облачные компании также усилили защиту серверов и инфраструктуры, вводя многоуровневую авторизацию, шифрование данных и ограничение доступа для предотвращения несанкционированного использования.

Новые методы защиты устройств, такие как программные и аппаратные антивирусные модули, также становятся доступнее и эффективнее. Аппаратные модули встроены в современные процессоры и графические карты и работают на уровне ядра системы, что позволяет им моментально блокировать подозрительную активность.

Эти технологии становятся стандартом для бизнес-устройств и вскоре будут более распространены среди массовых пользователей, что значительно усилит защиту.

Важность осознания угрозы

Осознание рисков, связанных с вредоносными программами, которые используют вычислительные мощности, — это ключ к безопасному использованию устройств. Тайное использование ресурсов устройства не только замедляет его работу и увеличивает расходы на электроэнергию, но и создает риск утечки личных данных и перехвата конфиденциальной информации. Многие вредоносные программы также оставляют «задние двери», через которые злоумышленники могут получить доступ к системе даже после удаления вируса.

Знание об этих угрозах мотивирует пользователей к регулярной профилактике и внимательности в интернете. Обновление программного обеспечения, использование антивирусных решений и осторожное поведение в сети — все это минимизирует риски. Понимание масштабов угрозы и осознание своей ответственности перед защитой личных данных от такой угрозы как майнинг вирус становится важным аспектом безопасности для каждого владельца устройства.

Рекомендации пользователям и компаниям

Пользователям важно следовать простым, но эффективным правилам для защиты от вредоносных программ:

- Регулярные обновления. Обновляйте операционные системы и приложения, чтобы минимизировать уязвимости. Настройте автоматические обновления, если это возможно, чтобы быть защищенным от новейших угроз.

- Использование антивирусного ПО. Установите и настройте антивирус с мониторингом в реальном времени. Программы, такие как Malwarebytes, Bitdefender и Avira, предлагают отличную защиту от вредоносного кода. Регулярное сканирование устройства также помогает обнаружить скрытые угрозы.

- Осторожность в интернете. Избегайте кликов по незнакомым ссылкам, фишинговым письмам и рекламным баннерам на сторонних сайтах. Используйте только проверенные источники для загрузки программ, особенно если речь идет о бесплатных утилитах и VPN.

- Настройка блокировщиков для браузеров. Установите расширения для браузеров, такие как NoScript или uBlock Origin, которые блокируют автоматическую загрузку скриптов. Это может вас защитить от такого паразита как майнинг вирус. Эти программы предотвращают активацию скрытых процессов при посещении сайтов и снижают риск заражения.

Для компаний рекомендации дополнительно включают внедрение многоуровневой защиты данных и инфраструктуры:

- Системы мониторинга и анализа трафика. Используйте решения на основе ИИ для анализа сетевой активности и предотвращения нежелательных подключений.

- Обучение сотрудников. Обучите персонал основам кибербезопасности, чтобы минимизировать риск заражения через фишинговые письма и вредоносные ссылки. Многие атаки начинаются с ошибок пользователей, поэтому осведомленность — важный аспект защиты.

- Облачные и серверные решения. Регулярные проверки серверов, шифрование данных и настройка ограничений для подключения позволяют минимизировать риски и защитить инфраструктуру от атак.

Соблюдение этих рекомендаций помогает защитить данные и устройства от скрытых атак, снижает нагрузку на системы и повышает общую производительность.

Рекомендуем: